|

Размер: 7317

Комментарий:

|

Размер: 10211

Комментарий: картинка про прокси

|

| Удаления помечены так. | Добавления помечены так. |

| Строка 3: | Строка 3: |

| Что такое прокси-сервер. Речь идёт о ретрансляции, в данном случае, трансляция запросов http. Смотрите, какая ситуация: есть некая группа компьютеров в сети, которая соединена маршрутизатором с интернетом. Этй группе компьютеров в сети выдан диапазон адресов, например 10.0.0.0/8. Как мы знаем, пакеты с такими адресами не маршрутизируются. В интернете абсолютно бессмысленно выставлять машину с адресом из этого диапазона. Есть два способа проблему решить: преобразовывать адрес машины. Второй способ --- вообще не позв. внутренней машине ккие-либо соед. с внеш. хостами устанавливать. В последнем случае машина уст. соед. с внутр. сервер, а внутр. сервер ретранслилрует это содеинение сам на внешний сервер. Это озн., что внеш. сервер. будет думать, что с ним соединяется ретранслирующий сервер. Вообще говоря, получается такая ситуация, что функц. два подключения. Более того, наиболее простая практика сост. в следующем: внутр. машина подкл. по специальнму порту, обычно 3128. То есть, клиент знает, что его не пускают в сеть, поэтому подключается к серверу по специальному протоколу (история про апач 2.0), говорит имя хоста и порт и прости гнать их дальше (проверить). Сервер дальше подключается, передаёт данные, получает ответ, передаёт его клиенту. При этом, чт оважн, важно понимать, что когда происх. такого рода подкл., удалённая сторона не знает, какой именн компьютер подключается к ней. | === Proxy === |

| Строка 5: | Строка 5: |

| ##Прозрачный прокси --- когда он подкл. к какому-то серверу на 80 порт, на самом деле, он подключается к прокси, который уже форвардит соединение. Следовательно, это не требует настр. браузера и созд. множество проблем. | Следующий пункт меню: прокси-сервер. Сам этот термин буквально означает "ретранслятор". Применяются ретрансляторы в следующей ситуации: пусть некоторая группа компьютеров в локальной сети подключена к Интернету через маршрутизатор. В самой сети компьютеры имеют адреса из диапазона, скажем, `10.0.0.0/8`. Как известно, пакеты с такими адресами не маршрутизируются в Интернете. В такой ситуации можно действовать двумя способами. Первый предполагает выполнение преобразования сетевых адресов, второй же вообще не позволяет внутренним машинам устанавливать какие-либо соединения с машинами из Интернета. Вместо этого устанавливается соединение со специальным внутренним сервером, который ретранслирует это соединение "наружу" (устанавливает отдельное, новое соединение). Благодаря такой схеме внешний сервер соединяется лишь с ретранслирующим сервером, который имеет корректный Интернет-адрес. Фактически, при работе функционируют два отдельных TCP-соединения: |

| Строка 7: | Строка 7: |

| Иногда это предст. некие неудобства: некому протоколу прикл. уровня передаётся адрес, напримсер, урл, то удалённому серверу передаётся локальный адрес. Именно поэтому существуют аноним. прокси, которые уже работают на протоколах прикл. уровня. | {{attachment:../proxy.png}} |

| Строка 9: | Строка 9: |

| Начнём с простого: настроим броузер на то, чтобы он пользовался нашим сквидом. | Наиболее простой способ организации такой схемы состоит в следующем: внутреннее подключение осуществляется на специальный порт. В ПСПО (и не только) это по умолчанию 3128. Клиент знает, что для соединения с Интернет-сервером ему надо передать на этот порт локального ретранслирующего сервера адрес и порт Интернет-сервера, с которым он желает соединиться. Прокси-сервер осуществляет подключение, передает данные, получает ответ и транслирует его клиенту. Дальнейшее взаимодействие происходит таким же способом. Заметим, что при этой схеме удаленная сторона не знает, какой именно внутренний компьютер к ней подключается (а может, вообще говоря, и вовсе не знать, что подключается к ней не обычный клиент, а ретранслирующий сервер). |

| Строка 11: | Строка 11: |

| Это фича, за которую руки надо оторвать. Если мы настраиваем в броузере прокси на своей машине, надо первым делом надо запомнить, что первым делом надо ходить на 127.0.0.1, или добавить в список исключений адресов, на которые не ходить, добавить себя (или всю локальную сеть). | Иногда это представляет некие неудобства: в некоторых случаях удалённому серверу передаётся локальный адрес того, кому нужно передавать данные в ответ. Именно поэтому существуют анонимизирующие прокси, которые работают на уровне протоколов прикладного уровня (FTP, IRC), подменяя адреса в нужных пакетах. Говорят также о прозрачных прокси --- не требующих настройки со стороны клиента (в RFC они описаны как intercepting - "перехватывающие"). |

| Строка 13: | Строка 13: |

| Принимать соединения --- принимает соединения от любого компьютера. Если есть несклько сетевых инт., то принимаются соед. с любого. Можно указать | ==== Настройка браузера ==== |

| Строка 15: | Строка 15: |

| Для дбавления клиентов, которые могут проходить через прокси, необходимо добавить машины и подсети в список "Допускать сети". | Начнём с простого: настроим браузер на то, чтобы он пользовался нашим прокси-сервером. |

| Строка 17: | Строка 17: |

| Добавлять домен --- если имя локальное, то добавлять этот домен. | {{attachment:../proxy_settings_configured.png}} |

| Строка 19: | Строка 19: |

| ##Добавить описание, что тут присходит | ## Это фича, за которую руки надо оторвать (адрес конфигуратора по умолчанию --- не локалхост, а доменное имя данной машины). Если мы настраиваем в браузере прокси на своей машине, надо первым делом запомнить, что надо соединяться с конфигуратором по адресу localhost, то есть 127.0.0.1. Альтернативный вариант - в список исключений в браузере (адресов, для которых прокси использовать не надо) добавить адрес локальной машины (или всей локальной сети). |

| Строка 21: | Строка 22: |

| Администратор сервера ---- cachemgr_passwd. | ==== Настройка прокси-сервера ==== |

| Строка 23: | Строка 24: |

| Сетевй трафик. По умолчанию эта служба выключена, чтобы лишний раз не грузить машину. Точн также, как и прокси. | Выберем в Web-интерфейсе Alterator'a пункт "Прокси-сервер", чтобы настроить прокси-сервер под названием Squid: |

| Строка 25: | Строка 26: |

| Сервер. Настройки самого web-сервиса. Можно создать самподписный сертификат. Это удбно, если человек заходит и видит, что серитфикат самоподписанный и его нельзя проверить, то вы всё равно можте проверить, что пдписали его вы. Более тго, вы можете как-то общаться с удост. центром, но речь идёт о том, что вы можете сгенерировать запрос на подпись, отправить его. | {{attachment:../alterator_www_squid.png}} |

| Строка 27: | Строка 28: |

| Для того, чтобы завершить тему конф. машины через морду, стались две темы: сетевой экран и купс. | Как видно, здесь можно задать основные настройки прокси-сервера: * Принимать соединения - если на машине с прокси-сервером есть несколько сетевых интерфейсов, то по умолчанию подключаться к прокси можно с любого из них. Можно, однако, явно задать список адресов прокси-сервера, на которых он принимает соединения. Именно эти адреса могут указывать клиенты в настройках прокси своего браузера. * Допускать сети - список возможных пользователей прокси-сервера. Сюда следует добавить адреса клиентских машин и подсетей. * Добавлять домен - в случае, когда адреса клиентских машин "относительные" (внутри домена), к ним приписывается заданный в этом поле домен. * Администратор сервера - поле, задающее опцию cachemgr_passwd в конфигурационном файле Squid'а. Предъявляющий данный пароль пользователь получает возможность производить с сервером и его кэшем некоторые заранее определенные операции (см. полный список в squid.conf). |

| Строка 29: | Строка 35: |

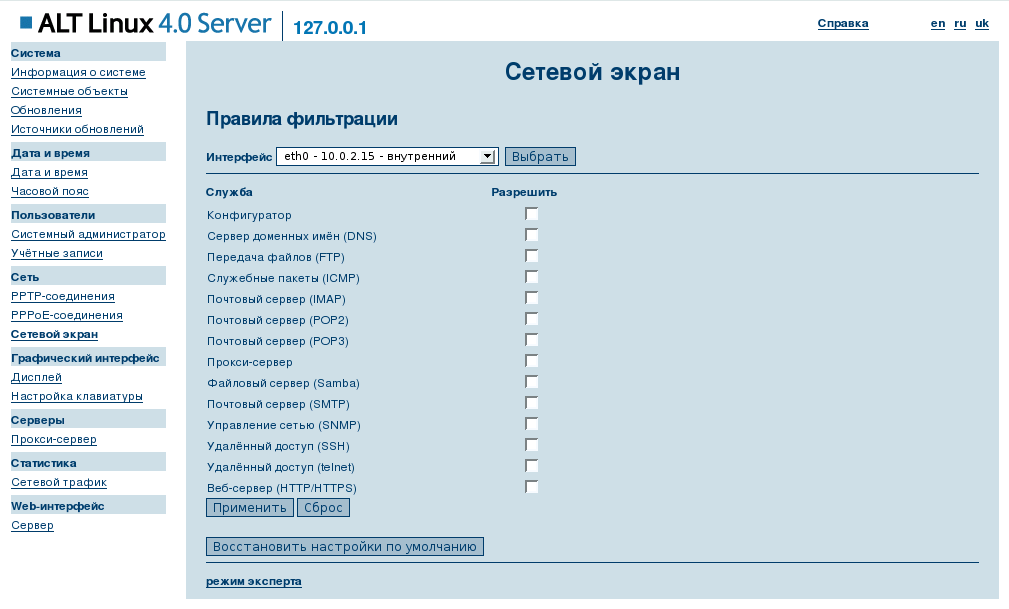

| Сетевой экран. По умолчанию ничего не запрещено. И если делаете какие-то настройки, то последним правилом вставляется запретить всё. По умолчанию стоит пропускать ICMP, HTTP, HTTPS, SSH. Это запрет на входящий трафик, а не на исходящий. | === Служба слежения за сетевым трафиком === Сетевой трафик. По умолчанию эта служба выключена, чтобы не увеличивать нагрузку на компьютер. {{attachment:../alterator_www_ulogd.png}} === Управление веб-сервером конфигуратора === В пункте "Web-интерфейс: Сервер" можно задать настройки используемого конфигуратором Web-сервера. Как видно, здесь можно создать "самоподписанный" сертификат с настраиваемыми параметрами. Это может оказаться удобным: если сертификат самоподписанный и не может быть проверен, то его можно переподписать и в дальнейшем проверять, что это тот самый сертификат. Отсюда же можно отправить запрос на подпись сертификата в удостоверительный центр. {{attachment:../alterator_www_settings.png}} === Настройка сетевого экрана === В настройках сетевого экрана можно настраивать блокировку входящего трафика в соответствии с используемым протоколом. По умолчанию пропускается любой протокол, а при внесении каких-либо изменений любой не разрешенный явно протокол блокируется. Разумно, к примеру, разрешать ICMP, HTTP, HTTPS, SSH (это, очевидно, зависит от функций, выполняемых конкретной машиной в сети). Каждый из сетевых интерфейсов конфигурируется отдельно. {{attachment:../alterator_www_firewall.png}} |

| Строка 37: | Строка 59: |

| || 0 || 1 || 1 || 1 || || 1 || MaximByshevskiKonopko, DmitryChistikov || || || | || 70 || 1 || 1 || 1 || || 1 || MaximByshevskiKonopko, DmitryChistikov, MaximByshevskiKonopko || || || |

Web-интерфейс центра управления: продолжение

Proxy

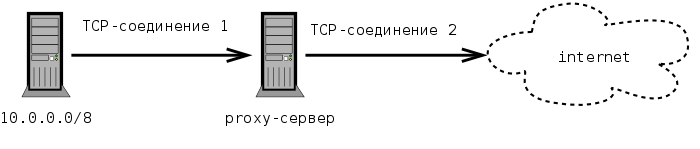

Следующий пункт меню: прокси-сервер. Сам этот термин буквально означает "ретранслятор". Применяются ретрансляторы в следующей ситуации: пусть некоторая группа компьютеров в локальной сети подключена к Интернету через маршрутизатор. В самой сети компьютеры имеют адреса из диапазона, скажем, 10.0.0.0/8. Как известно, пакеты с такими адресами не маршрутизируются в Интернете. В такой ситуации можно действовать двумя способами. Первый предполагает выполнение преобразования сетевых адресов, второй же вообще не позволяет внутренним машинам устанавливать какие-либо соединения с машинами из Интернета. Вместо этого устанавливается соединение со специальным внутренним сервером, который ретранслирует это соединение "наружу" (устанавливает отдельное, новое соединение). Благодаря такой схеме внешний сервер соединяется лишь с ретранслирующим сервером, который имеет корректный Интернет-адрес. Фактически, при работе функционируют два отдельных TCP-соединения:

Наиболее простой способ организации такой схемы состоит в следующем: внутреннее подключение осуществляется на специальный порт. В ПСПО (и не только) это по умолчанию 3128. Клиент знает, что для соединения с Интернет-сервером ему надо передать на этот порт локального ретранслирующего сервера адрес и порт Интернет-сервера, с которым он желает соединиться. Прокси-сервер осуществляет подключение, передает данные, получает ответ и транслирует его клиенту. Дальнейшее взаимодействие происходит таким же способом. Заметим, что при этой схеме удаленная сторона не знает, какой именно внутренний компьютер к ней подключается (а может, вообще говоря, и вовсе не знать, что подключается к ней не обычный клиент, а ретранслирующий сервер).

Иногда это представляет некие неудобства: в некоторых случаях удалённому серверу передаётся локальный адрес того, кому нужно передавать данные в ответ. Именно поэтому существуют анонимизирующие прокси, которые работают на уровне протоколов прикладного уровня (FTP, IRC), подменяя адреса в нужных пакетах. Говорят также о прозрачных прокси --- не требующих настройки со стороны клиента (в RFC они описаны как intercepting - "перехватывающие").

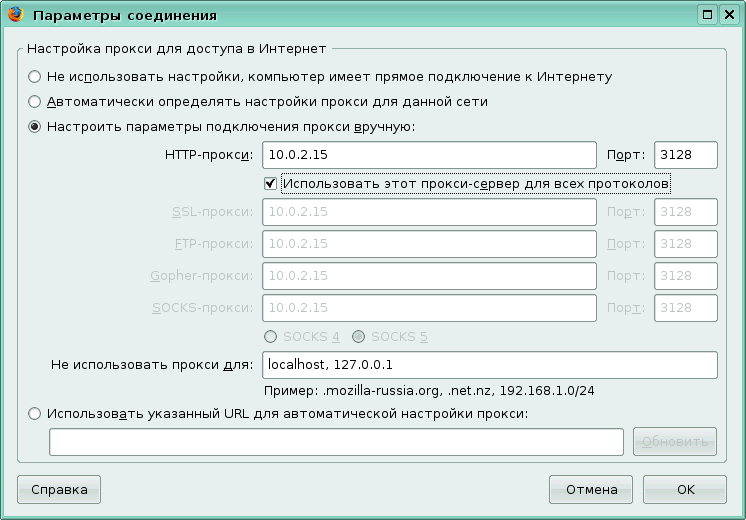

Настройка браузера

Начнём с простого: настроим браузер на то, чтобы он пользовался нашим прокси-сервером.

Если мы настраиваем в браузере прокси на своей машине, надо первым делом запомнить, что надо соединяться с конфигуратором по адресу localhost, то есть 127.0.0.1. Альтернативный вариант - в список исключений в браузере (адресов, для которых прокси использовать не надо) добавить адрес локальной машины (или всей локальной сети).

Настройка прокси-сервера

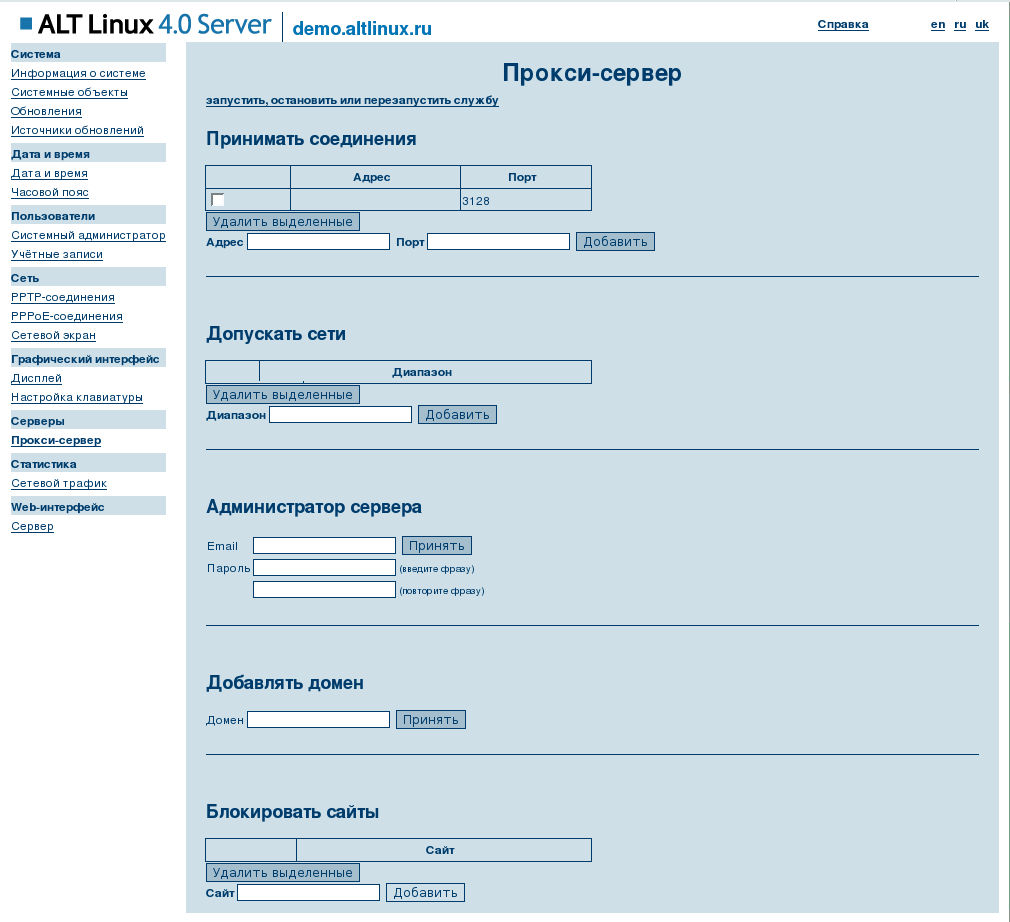

Выберем в Web-интерфейсе Alterator'a пункт "Прокси-сервер", чтобы настроить прокси-сервер под названием Squid:

Как видно, здесь можно задать основные настройки прокси-сервера:

- Принимать соединения - если на машине с прокси-сервером есть несколько сетевых интерфейсов, то по умолчанию подключаться к прокси можно с любого из них. Можно, однако, явно задать список адресов прокси-сервера, на которых он принимает соединения. Именно эти адреса могут указывать клиенты в настройках прокси своего браузера.

- Допускать сети - список возможных пользователей прокси-сервера. Сюда следует добавить адреса клиентских машин и подсетей.

- Добавлять домен - в случае, когда адреса клиентских машин "относительные" (внутри домена), к ним приписывается заданный в этом поле домен.

- Администратор сервера - поле, задающее опцию cachemgr_passwd в конфигурационном файле Squid'а. Предъявляющий данный пароль пользователь получает возможность производить с сервером и его кэшем некоторые заранее определенные операции (см. полный список в squid.conf).

Служба слежения за сетевым трафиком

Сетевой трафик. По умолчанию эта служба выключена, чтобы не увеличивать нагрузку на компьютер.

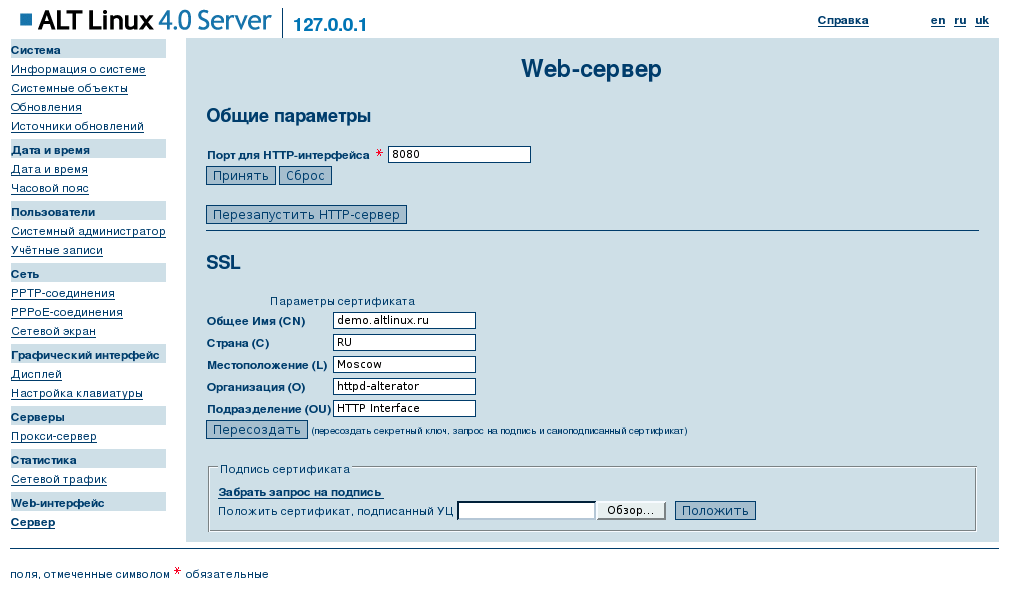

Управление веб-сервером конфигуратора

В пункте "Web-интерфейс: Сервер" можно задать настройки используемого конфигуратором Web-сервера. Как видно, здесь можно создать "самоподписанный" сертификат с настраиваемыми параметрами. Это может оказаться удобным: если сертификат самоподписанный и не может быть проверен, то его можно переподписать и в дальнейшем проверять, что это тот самый сертификат. Отсюда же можно отправить запрос на подпись сертификата в удостоверительный центр.

Настройка сетевого экрана

В настройках сетевого экрана можно настраивать блокировку входящего трафика в соответствии с используемым протоколом. По умолчанию пропускается любой протокол, а при внесении каких-либо изменений любой не разрешенный явно протокол блокируется. Разумно, к примеру, разрешать ICMP, HTTP, HTTPS, SSH (это, очевидно, зависит от функций, выполняемых конкретной машиной в сети). Каждый из сетевых интерфейсов конфигурируется отдельно.

Сведения о ресурсах

Готовность (%) |

Продолжительность (ак. ч.) |

Подготовка (календ. ч.) |

Полный текст (раб. д.) |

Предварительные знания |

Level |

Maintainer |

Start date |

End date |

70 |

1 |

1 |

1 |

|

1 |

MaximByshevskiKonopko, DmitryChistikov, MaximByshevskiKonopko |

|

|