|

Размер: 10049

Комментарий:

|

Размер: 10049

Комментарий:

|

| Удаления помечены так. | Добавления помечены так. |

| Строка 70: | Строка 70: |

| || 30 || 1 || 1 || 1 || || 1 || MaximByshevskiKonopko, DmitryChistikov || || || | || 35 || 1 || 1 || 1 || || 1 || MaximByshevskiKonopko, DmitryChistikov || || || |

Web-интерфейс центра управления: продолжение

Proxy

Следующий пункт меню: прокси-сервер. Сам этот термин буквально означает "ретранслятор". Применяется он в следующей ситуации: пусть некоторая группа компьютеров в локальной сети подключена к Интернету через маршрутизатор. В самой сети компьютеры имеют адреса из диапазона, скажем, 10.0.0.0/8. Как известно, пакеты с такими адресами не маршрутизируются в Интернете. В такой ситуации можно действовать двумя способами. Первый предполагает выполнение преобразование сетевых адресов, второй же вообще не позволяет внутренним машинам устанавливать какие-либо соединения с машинами из Интернета. Вместо этого устанавливается соединение со специальным внутренним сервером, который ретранслирует это соединение "наружу" (устанавливает отдельное, новое соединение). Благодаря такой схеме внешний сервер соединяется лишь с ретранслирующим сервером, который имеет корректный Интернет-адрес. Фактически, при работе функционируют два отдельных TCP-соединения:

___________ _______ ~~~~~~~~~~~~

/ \ | | ~ ~

| 10.0.0.0/8 | -- TCP 1 --> | Proxy | -- TCP 2 --> ~ Internet ~

\___________/ |_______| ~ ~

~~~~~~~~~~~~Наиболее простой способ организации такой схемы состоит в следующем: внутреннее подключение осуществляется на специальный порт, в ПСПО (и не только) по умолчанию 3128. Клиент знает, что для соединения с Интернет-сервером ему надо передать на этот порт локального ретранслирующего сервера адрес и порт Интернет-сервера, с которым он желает соединиться. Прокси-сервер осуществляет подключение, передает данные, получает ответ и передает его клиенту. Дальнейшее взаимодействие происходит таким же способом. Заметим, что при этой схеме удаленная сторона не знает, какой именно внутренний компьютер к ней подключается.

Иногда это представляет некие неудобства: в некоторых случаях удалённому серверу передаётся локальный адрес того, кому нужно передавать данные в ответ. Именно поэтому существуют анонимизирующие прокси, которые работают на протоколах прикладного уровня (FTP, IRC), подменяя адреса в нужных пакетах.

Прозрачный прокси --- не требующий настройки со стороны клиента (в RFC описан как intercepting - "перехватывающий").

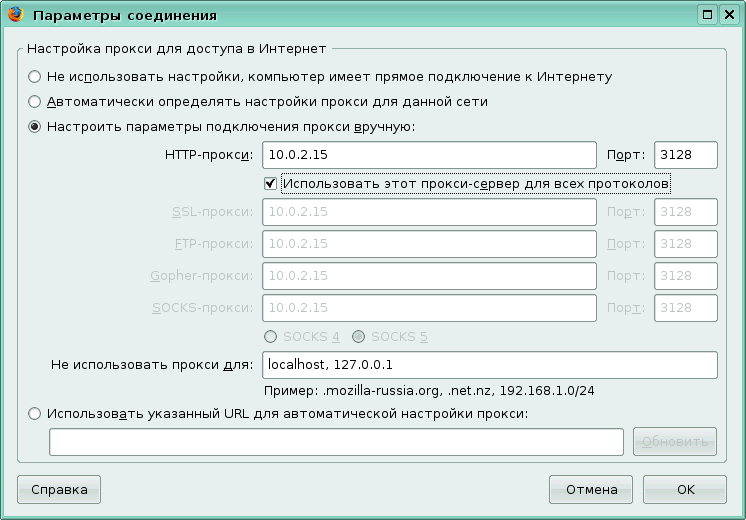

Настройка браузера

Начнём с простого: настроим браузер на то, чтобы он пользовался нашим прокси-сервером.

Если мы настраиваем в браузере прокси на своей машине, надо первым делом запомнить, что надо соединяться надо с 127.0.0.1. Альтернативный вариант - в список исключений (адресов, для которых прокси использовать не надо) добавить адрес локальной машины (или всей локальной сети).

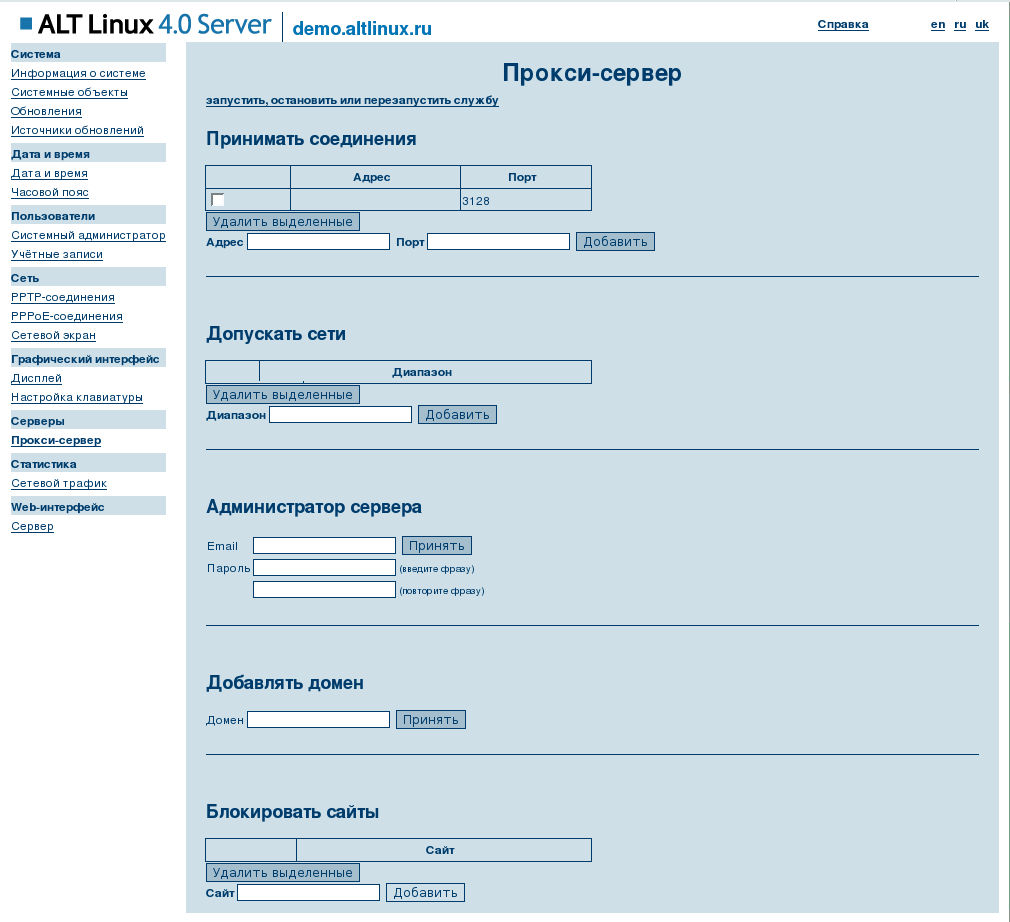

Настройка прокси-сервера

Выберем в Web-интерфейсе Alterator'a пункт "Прокси-сервер", чтобы настроить прокси-сервер под названием Squid:

Как видно, здесь можно задать основные настройки прокси-сервера:

- Принимать соединения - если на машине с прокси-сервером есть несколько сетевых интерфейсов, то по умолчанию подключаться к прокси можно с любого из них. Можно, однако явно задать список адресов прокси-сервера, на которых он принимает соединения. Именно эти адреса могут указывать клиенты в настройках прокси своего браузера.

- Допускать сети - список возможных пользователей прокси-сервера. Сюда следует добавить адреса клиентских машин и подсетей.

- Добавлять домен - в случае, когда адреса клиентских машин "относительные" (внутри домена), к ним приписывается заданный в этом поле домен (видимо, для фильтрации соединений внутри локальной сети).

- Администратор сервера - поле, задающее опцию cachemgr_passwd в конфигурационном файле Squid'а. Предъявляющий данный пароль пользователь получает возможность производить с сервером и его кэшем некоторые заранее определенные операции (см. полный список в squid.conf).

Служба слежения за сетевым трафиком

Сетевой трафик. По умолчанию эта служба выключена, чтобы не увеличивать нагрузку на компьютер.

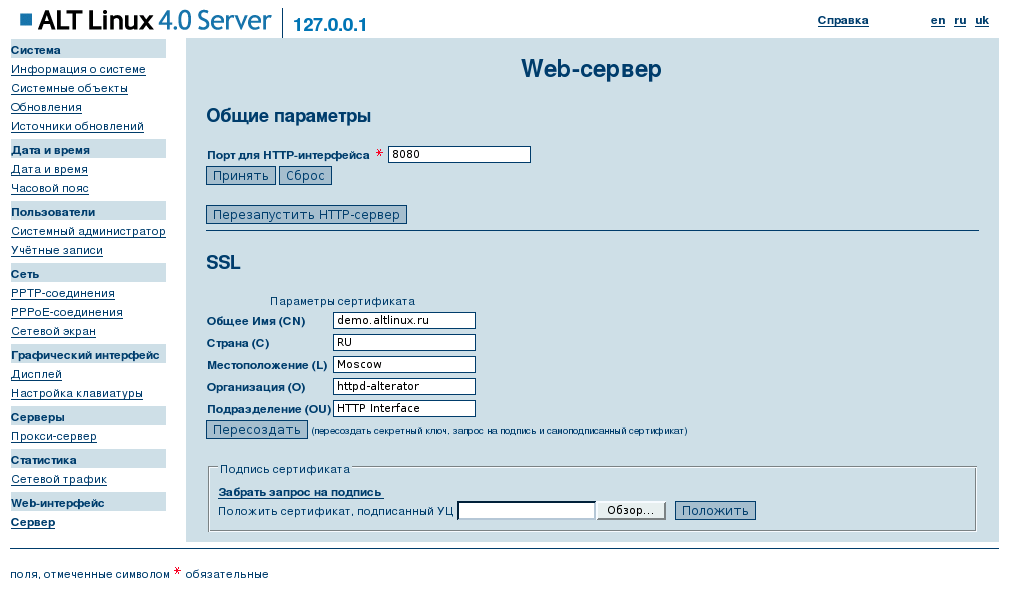

Управление веб-сервером конфигуратора

Сервер. Настройки web-сервера, на котором крутится конфигуратор. Можно создать самподписанный сертификат. Это удобно --- если сертитфикат самоподписанный и его нельзя проверить, то его можно переподписать, и потом проверить, что это тот самый сертификат. Более того, можно как-то общаться с удостоверительным центром. Речь идёт о том, что можно сгенерировать запрос на подпись, отправить его.

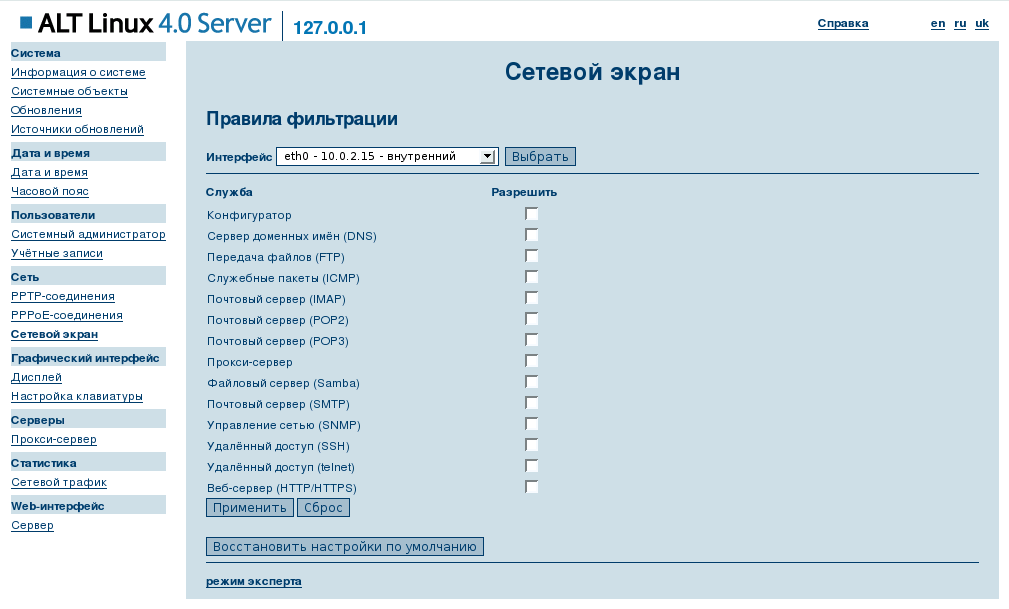

Для того, чтобы завершить тему конфигурации машины через web-морду, осталось рассмотреть сетевой экран.

Настройка сетевого экрана

Сетевой экран. По умолчанию ничего не запрещено. И если делаете какие-то настройки, то последним правилом вставляется запретить всё. По умолчанию стоит пропускать ICMP, HTTP, HTTPS, SSH. Это запрет на входящий трафик, а не на исходящий.

Сведения о ресурсах

Готовность (%) |

Продолжительность (ак. ч.) |

Подготовка (календ. ч.) |

Полный текст (раб. д.) |

Предварительные знания |

Level |

Maintainer |

Start date |

End date |

35 |

1 |

1 |

1 |

|

1 |

|

|